ESET, compañía de seguridad informática, identificó un espionaje a las embajadas extranjeras de Bielorrusia.

El equipo de investigación de ESET, compañía especializada en la detección proactiva de amenazas, identificó un espionaje a las embajadas extranjeras de Bielorrusia en el que personal de embajadas de cuatro países fueron atacados: dos de Europa, uno del sur de Asia y uno de África.

Metodología del ataque

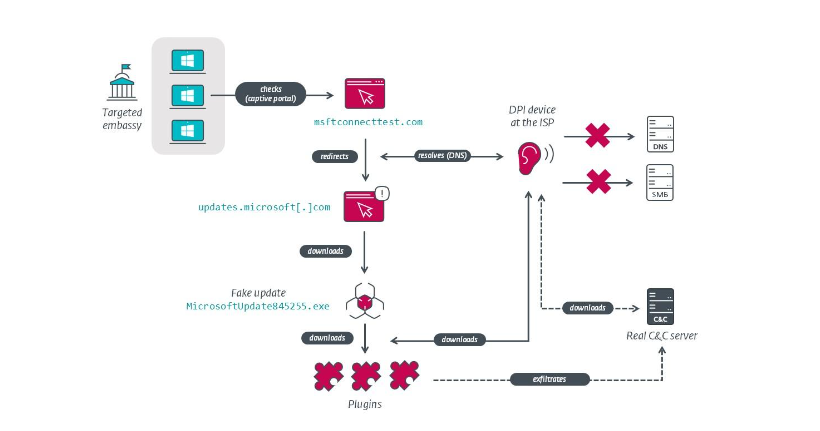

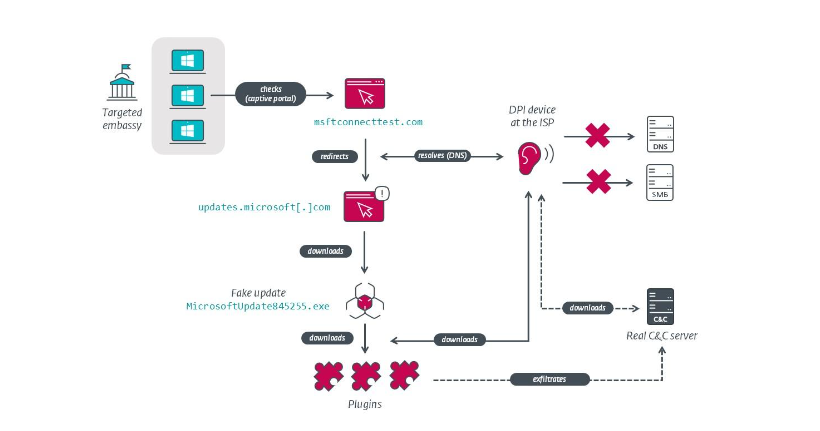

La compañía descubrió un ataque del grupo de ciberespionaje “MoustachedBouncer”. Para comprometer a sus blancos, los operadores de MoustachedBouncer manipulan el acceso a internet de sus víctimas. Probablemente lo hacen al nivel del ISP, para hacerle creer a Windows que está detrás de un portal cautivo.

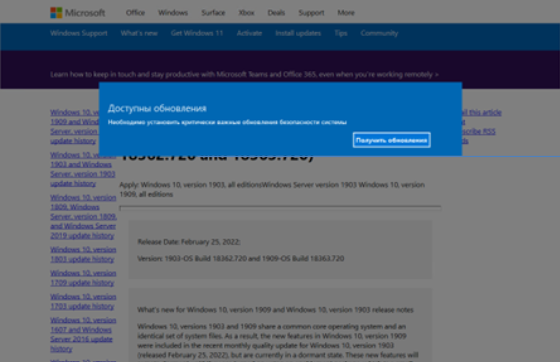

La página falsa de Windows Update se muestra a la potencial víctima cuando se conecta a la red. Una vez que logran ingresar a los dispositivos de sus objetivos pueden tomar capturas de pantalla, grabar audio y robar información.

Para esto aprovechan protocolos de comandos y control basados en e-mail, backdoors modulares en C++ y ataques de adversary-in-the-middle (AitM). El grupo usa dos sets de herramientas que ESET denomino NightClub y Disco.

Limitaciones territoriales

Desde ESET se observó que el texto está en ruso porque es el idioma principal en Bielorrusia, pero probablemente existan versiones en otros idiomas. La página indica que hay actualizaciones críticas del sistema de seguridad que necesitan ser instaladas.

Un punto importante es que la técnica de AitM solo ocurre contra un par de organizaciones seleccionadas (tal vez, solo embajadas), y no en todo el país. No es posible reproducir la redirección desde una dirección de IP aleatoria en Bielorrusia.

Así lo explica Camilo Gutiérrez Amaya, Jefe del Laboratorio de Investigación de ESET Latinoamérica.

MoustachedBouncer es un hábil actor de amenazas dirigido a diplomáticos extranjeros en Bielorrusia. Utiliza técnicas bastante avanzadas para las comunicaciones de C&C, incluyendo la interceptación de redes a nivel de ISP para el implante Disco, correos electrónicos para el implante NightClub y DNS en uno de los plugins NightClub.

Compromiso vía AitM

Se puede identificar que utiliza HTTP no encriptado, y no HTTPS, y que el subdominio updates.microsoft[.]com no existe entre los nombres de servidores de Microsoft, por lo que no resuelve en la internet abierta.

Durante el ataque, este dominio resolvió en 5.45.121[.]106 en la máquina del blanco de ataque. Esta dirección IP es usada para aparcar dominios y no está relacionada con Microsoft. Aunque es una dirección IP enrutable a internet, el tráfico de esta IP nunca alcanza la internet durante el ataque AitM. Ambos, la resolución DNS y las respuestas HTTP, fueron injectadas en el tránsito, probablemente a nivel del ISP.

“La principal conclusión es que las organizaciones en países extranjeros donde no se puede confiar en Internet deben utilizar un túnel VPN cifrado de extremo a extremo a una ubicación de confianza para todo su tráfico de Internet con el fin de eludir cualquier dispositivo de inspección de red.”, advierte Camilo Gutiérrez Amaya, Jefe del Laboratorio de Investigación de ESET Latinoamérica.